近年、国の機関における情報の電子化及びネットワーク化は急速に進展しており、これに伴って、情報システムへの不正侵入、情報の漏えい、ホームページの改ざん、システムダウンなどの情報セキュリティ関連の事故の危険性が増大している。

各省庁において、LAN(省庁内の情報通信網)に接続して職員が利用しているパーソナルコンピュータ(以下「PC」という。)は、図表4−1のとおり、17年10月末時点では42省庁の内部部局全体で合計6万台を超えている。

そして、職員はこれらPCによりLAN上のファイルサーバ等を利用するだけでなく、電子メールやインターネットを利用して業務を行っており、これらPCの多くが潜在的な脅威が常に存在する外部ネットワークと接続されている状態となっている。

省庁名

|

台数

|

内閣官房

|

550

|

内閣法制局

|

112

|

人事院

|

510

|

内閣本府

|

1,670

|

宮内庁

|

792

|

公正取引委員会

|

868

|

警察庁

|

6,345

|

防衛本庁

|

1,090

|

防衛施設庁

|

614

|

金融庁

|

1,591

|

総務本省

|

3,853

|

公害等調整委員会

|

|

消防庁

|

262

|

法務本省

|

1,714

|

公安審査委員会

|

|

公安調査庁

|

|

外務省

|

4,120

|

財務本省

|

1,962

|

国税庁

|

735

|

文部科学本省

|

2,590

|

文化庁

|

326

|

厚生労働本省

|

5,799

|

中央労働委員会

|

|

社会保険庁

|

|

農林水産本省

|

4,310

|

林野庁

|

|

水産庁

|

|

経済産業本省

|

6,680

|

資源エネルギー庁

|

|

中小企業庁

|

|

特許庁

|

2,932

|

国土交通本省

|

5,145

|

船員労働委員会

|

|

海難審判庁

|

|

気象庁

|

814

|

海上保安庁

|

3,715

|

環境省

|

1,590

|

衆議院

|

1,580

|

参議院

|

929

|

国立国会図書館

|

767

|

最高裁判所

|

691

|

会計検査院

|

1,355

|

合計

|

66,011

|

このようなネットワーク化の進展等で業務の情報システムへの依存度が増大したことにより、ひとたびセキュリティ関連の事故が発生した場合には、行政事務への影響は極めて大きく、ひいては国民の利便性が大きく低下し、多額の予算が投じられているIT施策の効果が損なわれるおそれがある。

これらのことから、行政情報システムを含めた国のネットワーク等に対する信頼性を確保するためには、情報セキュリティ対策の実施と定期的な確認、その確認に基づく更なる対策の実施を図っていくことが重要であり、これらの活動を実効性のあるものとする管理体制を整備することが必要である。

各組織が扱う情報の性質やシステムの重要度によって、求められる情報セキュリティ水準は異なることから、必要とされる情報セキュリティ対策は組織ごとに異なる。そのため、各省庁の情報セキュリティ対策は必ずしも同一である必要はないが、情報セキュリティ関連の事故が頻発している最近の状況をみると、以前にも増して国の機関における情報セキュリティ対策は重要なものとなっている。

そこで、17年10月末現在における各省庁の内部部局における情報セキュリティ対策のうち、サーバルーム、LAN、データ、PCの利用及び私用PCに関する対策の状況について検査した。

サーバルームには、重要な情報を扱う各種システムのサーバやネットワーク制御機器が設置されており、これらの監視や部外者の入退室手続は厳重に行うことが重要である。

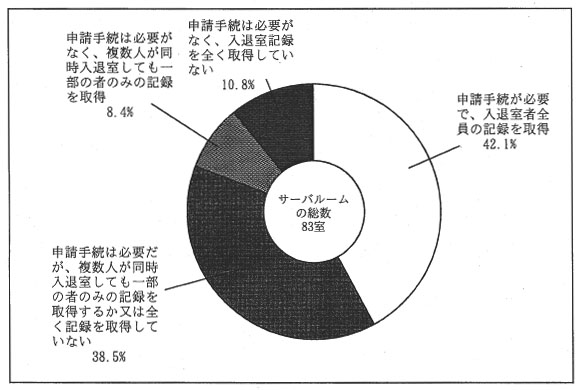

42省庁の内部部局の庁内に設置されているサーバルーム83室のセキュリティ対策は、次のようになっていた。

(ア)サーバルームへの入退室手続及び入退室記録

部外者のサーバルームへの入退室手続の有無、入退室記録の保存状況についてみると、図表4−2のとおり、「申請手続が必要で、入退室者全員の記録を取得」が42.1%となっている一方、「申請手続は必要がなく、入退室記録を全く取得していない」が10.8%となっている。

(イ)サーバルームの監視

サーバルームの監視状況についてみると、「監視カメラによる監視」が38.5%、「職員による監視」が21.6%で、サーバルームの60.1%は監視を行っている一方、「監視していない」が39.7%となっている。なお、監視カメラによる監視のうち、録画を行っているものは93.7%となっている。

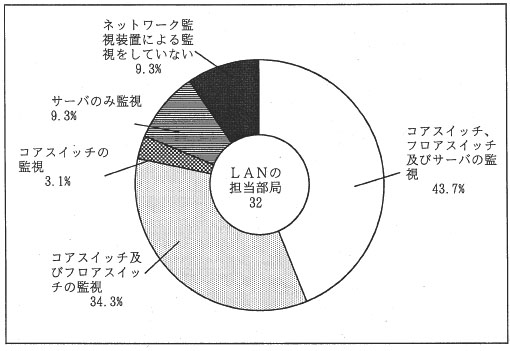

各省庁の業務の多くは、LANに接続された各種情報システムの利用を前提としていることなどから、LANの状態を常に良好に維持することが不可欠であり、LAN機器等の状態の監視やLANに対する攻撃の監視を十分行うことが重要である。

42省庁の内部部局の庁内に敷設されているLANを管理する32の担当部局におけるLANのセキュリティ対策は、次のようになっていた。

(ア)LAN機器等の状態の監視

ネットワーク監視装置によるLAN機器等の監視範囲についてみると、図表4−3のとおり、「コアスイッチ(注5) 、フロアスイッチ(注6) 及びサーバの監視」が43.7%となっている一方、「ネットワーク監視装置による監視をしていない」が9.3%となっている。

|

(注5)

|

コアスイッチ LANの中心に位置し、通信を制御するスイッチでフロアスイッチを集約する役割を持つ。

|

|

(注6)

|

フロアスイッチ いくつかのエリアごとに設置されるスイッチで、サーバを直接接続したり、PCを接続したりするための末端のスイッチ(HUB等)を集約する役割を持つ。

|

(イ)LANに対する攻撃の監視

32担当部局のうち、他のLANを介さずにインターネットに直接接続するLANを管理している29担当部局について、LANに対する攻撃の監視状況をみると、「監視している」が93.1%となっている一方、「監視していない」が6.8%となっている。

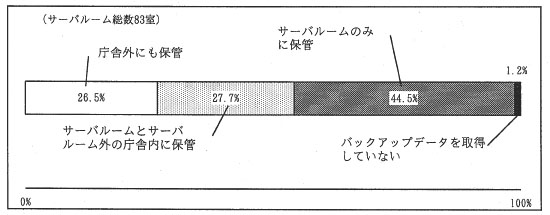

各省庁の様々なシステムは、重要なデータを大量に保存していることから、これが万一損失した場合に備えるとともに、データの流出防止等の管理を厳重に行うことが重要である。

42省庁におけるデータに関するセキュリティ対策は、次のようになっていた。

(ア)バックアップデータの保管

サーバルームが焼失等により損壊した場合に備え、バックアップデータはサーバルーム以外の場所にも保管することが望ましい。

42省庁のサーバルーム83室に設置されている各種システムに係るバックアップデータの保管状況についてみると、図表4−4のとおり、「庁舎外にも保管」が26.5%となっている一方、バックアップデータを取得していないものやサーバルームのみに保管しているものが全体の半数近くとなっている。

(イ)共有フォルダ等へのアクセス制御

部外者が自由に情報を閲覧できるような状態にしておくと、情報漏えいの温床にもなることから、自課室のフォルダやファイルは、他課室の者が自由に閲覧できない仕組みとすることが望ましい。

42省庁の内部部局でLANに接続しているファイル共有サーバを管理する35担当部局を対象として、他課室のフォルダの閲覧可否状況についてみると、「不可能」45.7%、「許可があれば可能」48.5%で、計94.2%となっている一方、「可能」が5.7%となっている。

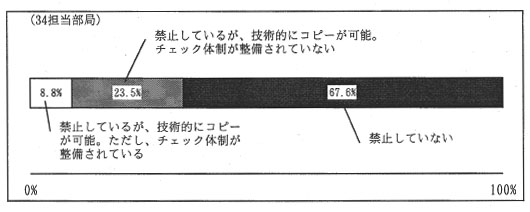

(ウ)データのコピーに対する制御

データの電子媒体へのコピーについては、一律禁止は利便性の低下につながる場合もあるが、電子媒体を介して業務データを私用PCに持ち出すことなどは、ファイル交換ソフトウェアのぜい弱性を利用したコンピュータウィルス等による情報漏えいの脅威にさらされる危険もあることから、必要に応じて制御することが望ましい。

そこで、42省庁においてPCを管理している34担当部局を対象に、職員が利用しているPCによるデータコピーに対する制御状況についてみると、図表4‐5のとおり、「禁止していない」が67.6%となっている。

各省庁の職員に配布されているPCの多くは外部ネットワークと接続されており、ウィルス感染を始め様々な脅威に対する対策を講じることが重要である。

42省庁の内部部局におけるPCの利用に関するセキュリティ対策は、次のようになっていた。

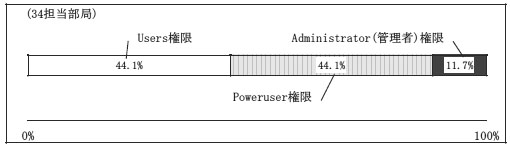

(ア)ユーザ権限

PCに「Administrator(管理者)権限」が設定されていると、その利用者は自由にソフトウェアをインストールしたり、IPアドレス等の設定値を変更したりすることが可能となる。ネットワークに接続されるPCを、このように職員にとって自由度の極めて高い状態にしておくことは、ウィルス感染や内部犯罪発生の危険性を高めたり、セキュリティ関連の事故の発生時に原因究明や発生源の特定を難しくしたりしてリスク管理を困難にするおそれがある。このため、職員に利用させるPCには一定の制限を加えた状態にしておくことが望ましい。

そこで、PCを管理している34担当部局を対象として、LANに接続して利用させているPCに付与しているユーザ権限についてみると、図表4−6のとおり、システムに係る設定を全く行うことができない一般ユーザ用の権限である「Users権限」が44.1%となっている一方、自由度が高く危険性を高める要因となる「Administrator権限」が11.7%となっている。

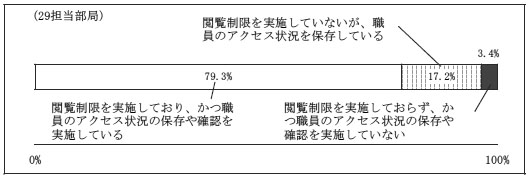

(イ)インターネット閲覧に対する制御

インターネット上には、サイトを閲覧しただけでウィルスに感染したり、勝手にスパイウェア(注7) をPCにインストールされたりするなど、多種多様な脅威が存在している。

したがって、これらの脅威に対するリスクを低減させるには、業務上必要のないサイトを不用意に閲覧することのないよう、強制的に閲覧制限を行う仕組みを導入することが望ましい。また、セキュリティ関連の事故の発生時に発生源の特定を行う必要が生じた場合等に備え、職員のアクセス状況を保存し確認できる体制を設けておくことも重要である。

他のLANを介さずにインターネットに直接接続するLANを管理している29担当部局について、インターネット閲覧に対する制御状況をみると、図表4−7のとおり、「閲覧制限を実施しており、かつ職員のアクセス状況の保存や確認を実施している」が79.3%となっている一方、「閲覧制限を実施しておらず、かつ職員のアクセス状況の保存や確認を実施していない」が3.4%となっている。

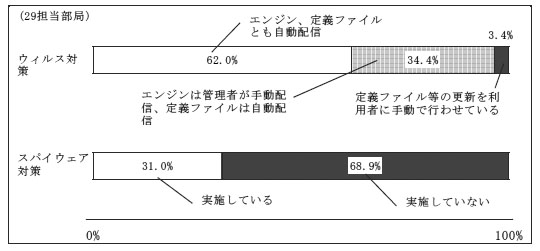

(ウ)ウィルス対策等の実施状況

最近の傾向として、メールを受信した際にウィルスに感染したり、インターネット上のサイトを閲覧している際に勝手にスパイウェアをインストールされたりするなどの被害が増えている。

ウィルス感染の影響は、感染したPCにとどまらずネットワーク全体に波及し、各種サービスの停止やデータの損壊につながり、また、スパイウェアは、情報漏えいにもつながるため、これらのリスクに対する対策を個々の職員に任せるのではなく、組織的に適切な対策を講じることが必要である。

29担当部局について、ウィルス対策等の実施状況をみると、ウィルス対策の実施率は100%となっているものの、その内訳は図表4−8のとおり、「定義ファイル(ウィルス等の特徴が収録されたファイル)等の更新を利用者に手動で行わせている」が3.4%あり、更新漏れの危険性が高いものがある。また、スパイウェア対策については、「実施していない」が68.9%となっている。

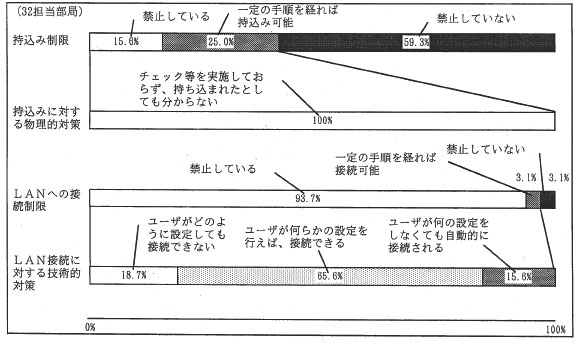

最近頻発しているファイル交換ソフトウェアによる情報漏えい事案は、業務に私用PCを利用していたことによるものが大半を占めており、私用PCに関する対策も重要である。

LANを管理している32担当部局における私用PC対策は、図表4−9のとおりの状況となっていた。

すなわち、私用PCの持込みに対する制限の状況についてみると、「禁止していない」が59.3%となっている。一方、「禁止している」と「一定の手順を経れば持込み可能」を合わせると40.6%になるが、その場合でも、物理的セキュリティ対策の面でみると、「チェック等を実施しておらず、持ち込まれたとしても分からない」が100%となっている。

また、私用PCのLANへの接続に対する制限の状況についてみると、「禁止していない」が3.1%ある。一方、「禁止している」と「一定の手順を経れば接続可能」を合わせると96.8%になるが、その場合でも、技術的セキュリティ対策の状況をみると、「ユーザが何らかの設定を行えば、接続できる」が65.6%、「ユーザが何の設定をしなくても自動的に接続される」が15.6%となっている。

各省庁の内部部局における具体的なセキュリティ対策の状況は、上記のアからオまでに記述したとおりであるが、例えば、LANに関する対策が十分であってもデータや私用PCに関する対策が十分でなければ情報漏えいのおそれはある。したがって、情報セキュリティについては、個々の対策の実施はもとより、それらが連携しバランスのとれた対策を実施していくことが肝要である。

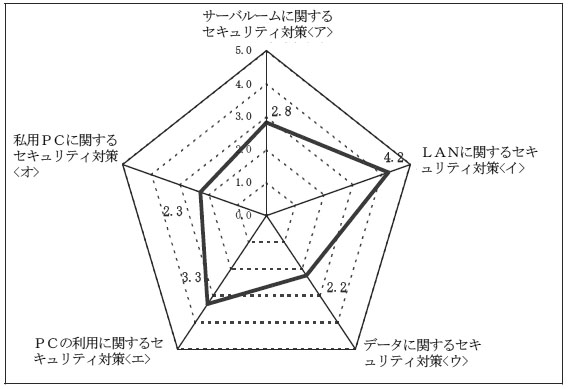

そこで、42省庁のうち、前記アからオまでの各対策のすべての項目の対策を実施することとなっている29省庁について、セキュリティ対策のバランスをみるため、会計検査院において各対策項目の態様ごとに配点し対策状況を数値化した。その結果、29省庁全体を平均すると、図表4−10のとおり、17年10月末現在では、データ及び私用PCに関するセキュリティ対策が他の項目よりも数値が低くなっている。

各省庁の情報セキュリティ対策の状況は、上記(2)のとおりであり、これらの対策を強化することによって、情報セキュリティ水準を高めていくことができると考えられる。しかし、個々の対策をそれぞれ実施するだけでは情報セキュリティの確保は十分とはいえず、これをより実効性のあるものにするためには、情報セキュリティ対策の方針の策定(Plan)、方針に基づく対策の実施(Do)、実施した対策の確認(Check)、その確認に基づく改善(Action)のいわゆるPDCAサイクルを着実に実施していくことが必要で、これらを推進するための管理体制を整備することも極めて重要である。

17年10月末現在における各府省等の情報セキュリティ管理体制等について、42省庁のうち本省等の管理下にある外局等を除く25省庁を対象に検査したところ、次のような状況となっていた。

(ア)情報セキュリティポリシーの策定状況

情報セキュリティの確保のためには、情報に関して利用者個人の裁量でその取扱いを判断することのないよう、組織として統一した情報セキュリティについての方針を明文化した情報セキュリティポリシー(以下「ポリシー」という。)を策定することが必要である。

25省庁のうち、ポリシーを策定している23省庁の策定時期をみると、12年7月に政府において「情報セキュリティポリシーに関するガイドライン(情報セキュリティ対策推進会議決定)」(以下「ガイドライン」という。)が策定されたことを受けて、ほとんどの省庁は12年度中に策定している。また、策定に要した期間をみると、図表4−11のとおり、3箇月以上6箇月未満のものが9省庁と最も多く、また、外部専門家の支援を受けて策定したものは5省庁となっている。

なお、衆議院及び最高裁判所は、他の規程類の運用により情報セキュリティ対策が可能であると想定していたことから、18年6月末時点でポリシーを策定していない(省庁別の策定状況は、巻末の別表〔8〕参照

)。

(イ)リスク評価の実施状況

組織が抱えているリスクは組織ごとに異なることから、それぞれの組織に適合したポリシーを策定する必要がある。また、ガイドラインによるとリスク評価などを実施した上で、ポリシーを策定することとされている。

そこで、ポリシーを策定している23省庁について、当初のポリシー策定時にリスク評価を実施したかどうかをみると、図表4−11のとおり、実施したものは7省庁(30.4%)にとどまっている。

策定に要した期間

|

省庁数

|

割合

|

外部専門家の支援の有無

|

省庁数

|

割合

|

リスク評価実施の有無

|

省庁数

|

割合

|

||

1箇月未満

|

0

|

0%

|

有

|

5

|

21.7%

|

有

|

7

|

30.4%

|

||

1箇月以上3箇月未満

|

3

|

13.0%

|

||||||||

3箇月以上6箇月未満

|

9

|

39.1%

|

||||||||

無

|

18

|

78.2%

|

無

|

16

|

69.5%

|

|||||

6箇月以上1年未満

|

7

|

30.4%

|

||||||||

1年以上

|

4

|

17.3%

|

||||||||

合計

|

23

|

100%

|

合計

|

23

|

100%

|

合計

|

23

|

100%

|

(ア)情報セキュリティに係る組織・体制

ガイドラインでは、情報セキュリティ確保のための組織・体制として最高情報セキュリティ責任者(CISO)を定め、CISOを長とする情報セキュリティ委員会において、ポリシーの遵守状況の確認体制の確立、改善点の調査及び見直し、並びに教育・啓発活動を行うこととしている。また、ポリシーの遵守状況を確認するなどのため監査班を設置することとしている。

そこで、ポリシーを策定している23省庁における情報セキュリティ確保のための組織・体制についてみると、CISOはすべての省庁で設置していたが、図表4−12のとおり、1省だけは情報セキュリティ委員会等を設置していなかった。また、ポリシーの遵守状況を確認するための監査班の設置規定を設けているのは12省庁(52.1%)で、そのうち実際に監査班を設置してるのは4省庁にとどまっている(省庁別の管理体制については、巻末の別表〔9〕参照

)。

(イ)実施手順書の作成状況

ポリシーに記載されている事項を実際に実施するに当たっては、具体的手順を示した実施手順書を作成することが必要である。

そこで、ポリシーを策定している23省庁における実施手順書の作成状況をみると、図表4−12のとおり、実施手順書を作成している15省庁の平均手順書数は13.0となっている。また、全く作成していないものが3省庁、実施手順書数を把握していないものが5省庁となっている。

情報セキュリティ委員会等の有無

|

監査班設置規定の有無

|

監査班設置の有無

|

実施手順書作成の有無等

|

|||||||||

省庁数

|

割合

|

省庁数

|

割合

|

省庁数

|

割合

|

|||||||

有

|

22

|

95.6%

|

有

|

12

|

52.1%

|

有

|

4

|

33.3%

|

実施手順書数を把握している省庁

18(78.2%)

|

|||

無

|

8

|

66.6%

|

実施手順書作成の有無

|

|||||||||

無

|

1

|

4.3%

|

無

|

11

|

47.8%

|

/

|

有

|

15

(65.2%)

|

平均手順書数 13.0

最大 最小

(55 〜 1)

|

|||

無

|

3

(13.0%)

|

/

|

||||||||||

実施手順書数を把握していない省庁

5(21.7%)

|

||||||||||||

合計

|

23

|

100%

|

合計

|

23

|

100%

|

合計

23(100%)

|

||||||

情報セキュリティをめぐる環境は常に変化しており、情報セキュリティ水準の維持向上を図るためには、情報セキュリティ対策の実施状況や問題点等の有無を定期的に確認し、その結果に基づいてポリシー等の見直しを行うことが望まれる。

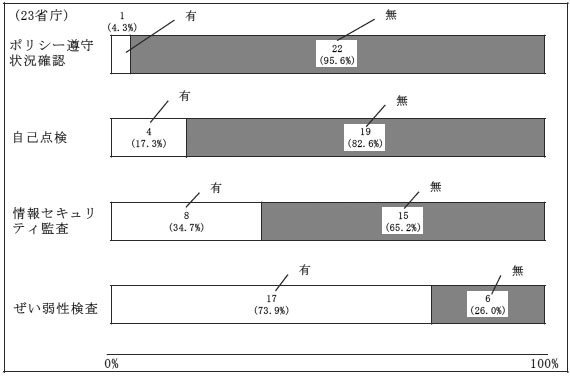

そこで、ポリシーを策定している23省庁について、当初のポリシー策定時から17年10月末までの間における情報セキュリティに係る各種監査等の実施状況をみると、図表4−13のとおりとなっている。

これをみると、ポリシーで定められている事項が遵守されているかどうかを確認する「ポリシー遵守状況確認」を監査班が実施したことがあるのは1省庁、ポリシーの遵守対象者が情報セキュリティ関係規程に準拠した運用を行っているかを自ら点検する「自己点検」を実施したことがあるのは4省庁にとどまっている。

また、情報セキュリティの改善に資するため、組織体の情報セキュリティ状況の検証又は評価などを行う「情報セキュリティ監査」を実施したことがあるのは8省庁、コンピュータやネットワークのセキュリティ上の弱点を発見することを目的として、システムを実際に攻撃したり、侵入を試みたりすることなどにより安全性の検証を行う「ぜい弱性検査」を実施したことがあるのは17省庁となっている。

ポリシー等は、外部環境や脅威の変化を踏まえて、定期的に見直し、更新していくことが必要である。

そこで、ポリシーを策定している23省庁について、ポリシーの当初策定時から17年10月までの間における改正の状況についてみると、図表4−14のとおり、18省庁で改正の実績があり、平均改正回数は2.1回となっている。それらの改正理由をみると、各種監査等の結果を受けて改正したものが5.1%あるものの、大半はガイドラインの改定や他の関連規程の改正等に伴うもので、これが74.3%を占めている。

また、情報セキュリティに係る各種監査等の結果は、必ずしもポリシーや実施手順書の改定につながるものではないが、これによって実施手順書を改正した実績のある省庁は2省庁となっている(省庁別の見直し状況については、巻末の別表〔10〕参照

)。

ポリシー改正の有無

|

省庁数

|

割合

|

ポリシー改正回数

|

ポリシー改正理由

|

監査等の実施結果を受けての実施手順書改正の有無

|

省庁数

|

割合

|

||||

有

|

18

|

78.2%

|

最大

|

7

|

ガイドライン改定

|

9

|

74.3%

|

||||

組織改正

|

14

|

||||||||||

無

|

5

|

21.7%

|

最小

|

1

|

法律等他規定類の改正

|

6

|

|||||

自主的改正

|

8

|

20.5%

|

有

|

2

|

8.6%

|

||||||

合計

|

23

|

100%

|

平均

|

2.1

|

うち監査等の結果

|

(2)

|

(5.1%)

|

無

|

21

|

91.3%

|

|

その他の理由

|

2

|

5.1%

|

合計

|

23

|

100%

|

||||||

政府においては、情報セキュリティ政策会議が、17年12月に「政府機関の情報セキュリティ対策のための統一基準(2005年12月版(全体版初版))」(以下「統一基準」という。)及び「重要インフラの情報セキュリティ対策に係る行動計画」、18年2月に「第1次情報セキュリティ基本計画」及び「重要インフラにおける情報セキュリティ確保に係る『安全基準等』策定にあたっての指針」、同年6月に「セキュア・ジャパン2006」をそれぞれ策定し、現在、これらに基づく各種情報セキュリティ対策が各省庁において実行され始めている。

18年6月末までの各省庁の対応状況をみると、巻末の別表〔11〕のとおりとなっており、統一基準策定後におけるポリシーの見直し状況をみると、行政機関においては、すべて統一基準に合わせた見直しを行っている。

また、統一基準策定後における情報セキュリティを管理するための組織・体制の見直しの状況についても、行政機関においてはすべて、再策定されたポリシーにしたがって情報セキュリティ監査責任者を新たに設置するなどの組織・体制の再構築を行っている。

なお、17年度末に情報漏えいが相次いだことなどを受けて、18年7月までに、11省庁は私用PCの削減又は禁止のため官給PCの整備(整備予定を含む。)を行い、7省庁はアクセスログ管理サーバ等の整備による監視機能を導入するなどの緊急措置を執っている。